文件压缩软件 7-Zip 被爆零日安全漏洞,允许攻击者提权并执行任意代码。不过目前开发团队还没有发布相应的补丁,普通用户可以通过简单操作来让这个漏洞失效。上周,研究人员 Kağan Çapar 发现并公布了 7-Zip 的一个零日漏洞,该漏洞可以授予权限升级和命令执行。

它被命名为 CVE-2022-29072,影响到运行 21.07 版本的 Windows 用户--截至目前的最新版本。

对系统有有限访问权的攻击者可以通过打开 7-Zip 的“帮助”窗口,在“帮助->内容”下,将一个扩展名为 .7z 的文件拖入该窗口来激活该漏洞。任何具有该扩展名的文件都可以使用。它不一定是一个真正的7z档案。

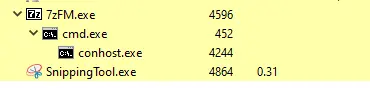

通过在7zFM.exe进程下运行一个子进程,该漏洞可以提升攻击者的权限,让他们在目标系统上运行命令。恰帕尔将此归咎于7z.dll文件的错误配置和堆溢出。

Windows的HTML帮助文件也可能负有一定的责任,因为其他程序可以通过它允许执行命令。Çapar 提到了一个类似的漏洞,该漏洞通过 Windows HTML 帮助文件和 WinRAR 起作用。

删除 7-Zip 根文件夹中的“7-zip.chm”文件可以缓解这个问题,直到开发人员打上补丁。

更多精彩内容敬请关注UC电脑园!

uc电脑园提供的技术方案或与您产品的实际情况有所差异,您需在完整阅读方案并知晓其提示风险的情况下谨慎操作,避免造成任何损失。

浏览次数 869

浏览次数 311

浏览次数 89

浏览次数 118

浏览次数 482

浏览次数 28814

浏览次数 10643

浏览次数 9051

浏览次数 8123

浏览次数 5233

未知的网友