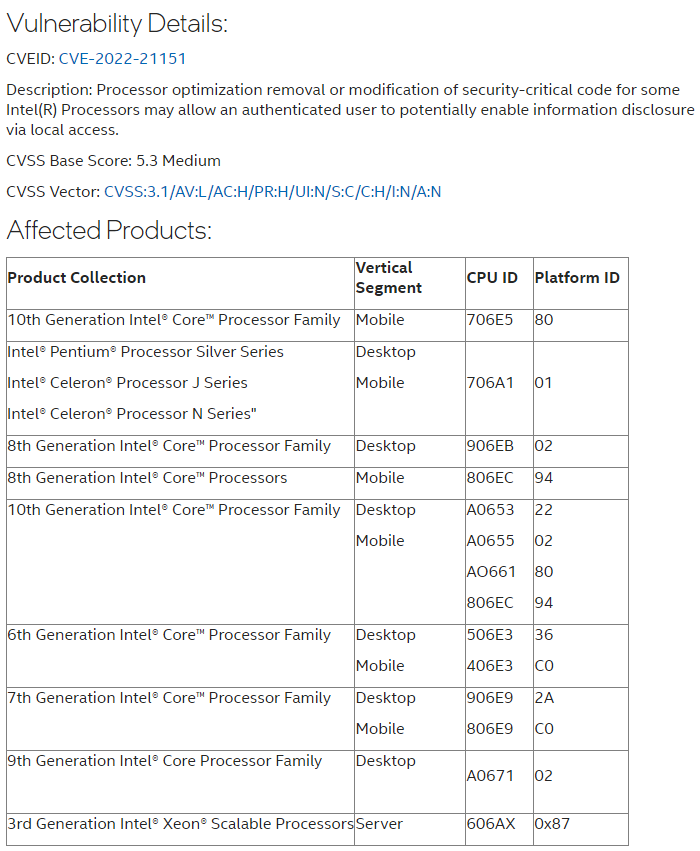

英特尔在本周二公布了新一批安全补丁,涵盖了影响其软硬件的 41 个漏洞,并且其中 76% 都是由英特尔工程师发现的。本文要介绍的则是 Intel-SA-000617 / CVE-2022-21151 。

作为一个严重程度为“中等”(5.3 / 10)的安全隐患,其源于 Intel cpu 的相关安全缺陷,或导致通过本地访问泄露信息。

庆幸的是,今日新发布的 CPU 微码更新,已经堵上了这个漏洞。官方解释称:优化删除或修改某些 Intel 处理器的安全关键代码,或允许经过身份验证的用户通过本地访问泄露的信息。

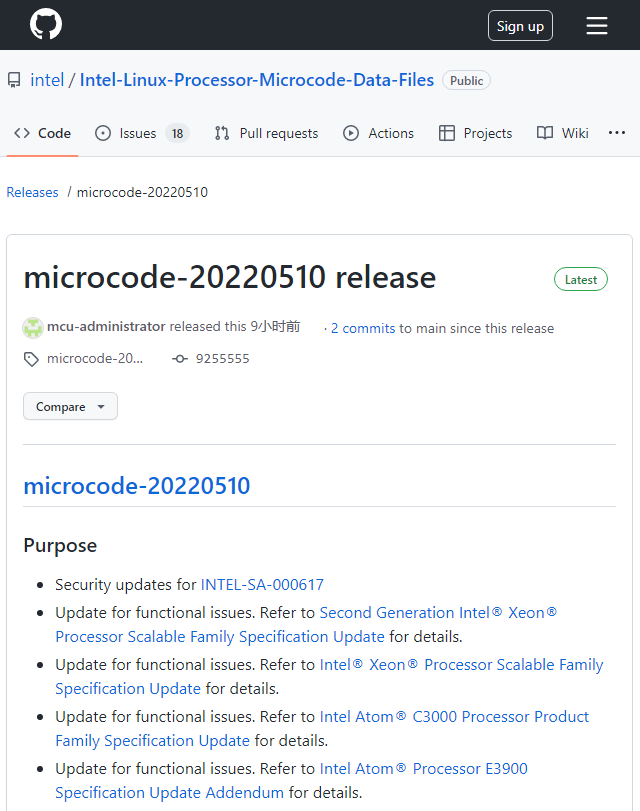

除了涵盖从 Skylake / Valley View 到 Rocket Lake / Tiger Lake 和 Alder Lake cpu 的首个 Linux 安全修复微码更新(20220510),该公司还解决了各项功能问题。

适用于 Linux 用户的 Intel CPU 微码更新可通过 GitHub 代码托管平台获取,Windows 用户还请通过 Windows Update 检查更新、或刷写主板厂商的新版 BIOS 。

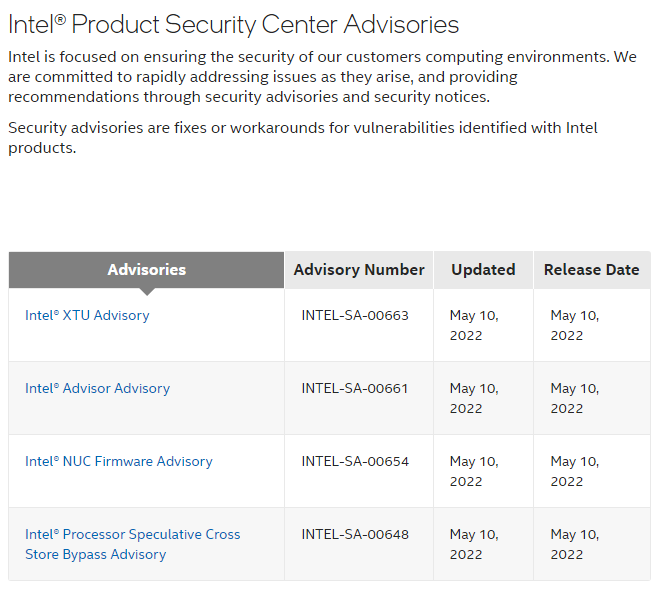

至于今日发布的其它安全公告,可移步至英特尔安全中心查看。其中包括两个至强(Xeon)平台的本地信息泄露补丁,且通过新固件、Boot Guard、英特尔 SGX 内核驱动程序的潜在拒绝服务等问题也得到了缓解。

还有一个影响处理器推测执行的跨存储绕过漏洞,可知针对某些 Intel CPU 的行为差异,或允许授权用户通过本地访问潜在启用的信息泄露,但该问题的严重等级比较低。

最后,英特尔建议通过潜在的小工具来启用 LFENCE 加载围栏,以留意另一个线程对同一共享内存地址的写入。

更多精彩内容敬请关注UC电脑园!

uc电脑园提供的技术方案或与您产品的实际情况有所差异,您需在完整阅读方案并知晓其提示风险的情况下谨慎操作,避免造成任何损失。

浏览次数 28810

浏览次数 10642

浏览次数 9038

浏览次数 8117

浏览次数 5231

未知的网友